Argomenti di tendenza

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

23pds (山哥)

Papà/Partner @SlowMist_Team&CISO/#Web3 Ricercatore di sicurezza/RedTeam/Pentester/Ai Security Hunter #bitcoin

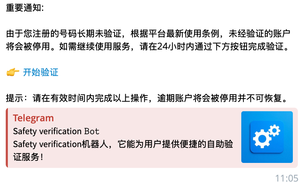

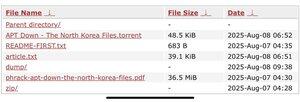

🚨Un membro del presunto gruppo di hacker nordcoreano Kimsuky APT ha subito una grave violazione dei dati, con la fuga di centinaia di GB di file e strumenti interni.

🧐 L'intrusione è avvenuta all'incirca all'inizio di giugno 2025, esponendo i complessi backdoor, i framework di phishing e le operazioni di ricognizione dell'organizzazione. Secondo l'analisi dei file trapelati, il dump interno proviene da due sistemi compromessi di un operatore di Kimsuky con il nome in codice "KIM". Uno è una workstation di sviluppo Linux che esegue Deepin 20.9; l'altro è un VPS pubblico utilizzato per attività di phishing mirato.

cc @SlowMist_Team 🧐

26,14K

🚨 È stata scoperta una vulnerabilità 0-Day nella popolare soluzione di portafoglio del settore delle criptovalute HashiCorp Vault, che coinvolge autenticazione e autorizzazione, esecuzione remota di codice e altro ancora. Si prega di aggiornare tempestivamente.

Le vulnerabilità 0-Day di HashiCorp Vault consentono agli attaccanti di eseguire codice remoto.

3,08K

23pds (山哥) ha ripubblicato

🚨Il ransomware Akira colpisce i VPN SonicWall in probabili attacchi zero-day

Negli ultimi 72 ore, c'è stata un notevole aumento sia degli incidenti informatici segnalati internamente che esternamente che coinvolgono i firewall SonicWall di Gen 7 dove SSLVPN è abilitato. Questo include attività di minaccia evidenziate da team di ricerca sulla cybersecurity di terze parti come:

- Arctic Wolf

- Google Mandiant

- Huntress

Il seguente KQL utilizza la telemetria di scoperta dei dispositivi MDE per determinare se c'è un firewall SonicWall nel tuo ambiente e se la funzionalità SSLVPN è stata attiva sul client endpoint.🫡

#Cybersecurity #SonicWall #ZeroDay #AkiraRansomware

1,8K

🧐 Secondo uno studio di Google Cloud e della società di sicurezza informatica Wiz, un'organizzazione di hacker nordcoreani sta infiltrando i sistemi cloud attraverso false offerte di lavoro nel settore IT, con una previsione di furto di criptovalute del valore di 1,6 miliardi di dollari entro il 2025.

1,1K

23pds (山哥) ha ripubblicato

Abbiamo (+@ronenshh) violato il server IA Triton di NVIDIA abusando di un singolo messaggio🚨 di errore

Il risultato è un RCE non autenticato che consente agli aggressori di compromettere il server e rubare modelli🤯 di intelligenza artificiale proprietari

Per ulteriori dettagli e mitigazioni, consulta il nostro blog @wiz_io

19,46K

Principali

Ranking

Preferiti

On-chain di tendenza

Di tendenza su X

Principali fondi recenti

Più popolari