المواضيع الرائجة

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

تعد دراسة مآثر العقود الذكية السابقة أمرا ممتازا لتصبح مطورا أفضل ل Solidity.

لقد أمضيت بعض الوقت مؤخرا في مراجعة العديد من المآثر التي حدثت خلال العامين الماضيين.

يعد فهم السبب الجذري للاختراق طريقة رائعة لتعلم كيفية التفكير بشكل مختلف في كتابة التعليمات البرمجية.

كما أنه يمنحك حدسا أفضل للمكونات الأكثر أهمية عند النظر إلى قواعد التعليمات البرمجية الجديدة.

أوصي أي شخص يرغب في تحسين لعبة Solidity الخاصة به بالمرور بعمليات الاستغلال السابقة على @RektHQ أو التحقق من مستندات @phylaxsystems ، حيث لدينا أعطال في الاختراقات وكيف يمكن للتأكيدات أن تمنعها.

من خلال دراسة هذه الاختراقات السابقة ، أدركت أنه غالبا ما تكون عمليات الاستغلال ممكنة بسبب فقدان الشيكات في الكود أو الحسابات غير الصحيحة التي تؤدي إلى دخول البروتوكولات إلى الحالات التي لا يقصد بها أن تكون فيها. بمجرد حدوث الاستغلال ، غالبا ما يبدو الخطأ واضحا. نحن بحاجة إلى التأكد من أن البروتوكولات لديها وقت أسهل في تحديد هذه الأشياء.

ستستفيد العديد من البروتوكولات من قضاء الوقت في تحديد الثوابت والتأكد من عدم انتهاكها.

تعد كتابة التأكيدات طريقة رائعة للتأكد من أنه لا يمكن انتهاك هذه الثوابت أبدا.

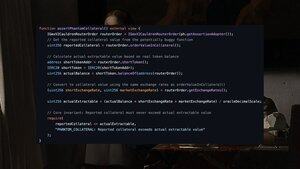

كان أحدث استغلال قضيت وقتا في البحث فيه هو استغلال Abracadabra من مارس 2025 حيث فقد ~ 13 مليون دولار:

الخطأ: sendValueInCollateral() استخرج الرموز المميزة الحقيقية ولكن نسيت تحديث متغيرات المحاسبة الداخلية

استمر Exploit: orderValueInCollateral() في الإبلاغ عن نفس قيمة الضمان حتى بعد إزالة الرموز المميزة

النتيجة: اقترض المهاجم مقابل "الضمان الوهمي" مرارا وتكرارا حتى تم استنزاف الأموال

التأكيد الذي يتحقق من الثابت البسيط بأن "الضمان المبلغ عنه" يتطابق مع "الضمان الفعلي" كان سيمنع الاختراق.

969

الأفضل

المُتصدِّرة

التطبيقات المفضلة