Tendencias del momento

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

blackorbird

Paz y amor.

Solo análisis/cazador.

#APT #threatIntelligence #Exploit #CTI

Necesito trabajo

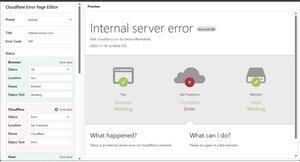

Culpa a CloudFlare por los problemas del sitio web

El Generador de Páginas de Error de Cloudflare () es una herramienta de código abierto para crear páginas de error altamente personalizables al estilo de Cloudflare.

Imita perfectamente los famosos diseños de páginas de error de Cloudflare (como las páginas de error interno del servidor 5xx) y se puede incrustar directamente en tu sitio web. Puedes generar fácilmente archivos HTML estáticos para reemplazar las páginas de error predeterminadas, lo que te permite desviar rápidamente la culpa a CloudFlare cada vez que tu sitio tenga problemas.

115

Ha surgido una nueva técnica de evasión conocida como "EDR-Freeze", que está cambiando la forma en que los atacantes neutralizan la seguridad de los endpoints. A diferencia de los métodos tradicionales que intentan bloquear o terminar el software de seguridad (lo que a menudo desencadena alertas), EDR-Freeze suspende completamente el proceso de seguridad, dejándolo "en coma" pero técnicamente vivo. Este ataque es particularmente peligroso porque opera completamente en modo usuario, lo que significa que no requiere que el atacante traiga un controlador vulnerable (BYOVD) o explote fallos a nivel de núcleo. En su lugar, abusa de herramientas legítimas de informes de errores de Windows para congelar los agentes de Detección y Respuesta de Endpoints (EDR), creando un punto ciego donde la actividad maliciosa puede ocurrir sin ser detectada.

65

Un nuevo exploit de escape de sandbox que apunta a los servicios del sistema iOS itunesstored y bookassetd, aprovechando el subsistema MobileGestalt.

El exploit es compatible con iOS 26.2b1 y versiones anteriores, y ha sido parcheado por Apple en iOS 26.2b2.

Se ha integrado en herramientas de bypass de iCloud como iRemoval Pro (compatible con iOS 18.6 a 26.2b1), siendo probable que la versión pública requiera al menos iOS 18.6.

Los usuarios pueden aplicar el exploit restaurando o degradando a iOS 26.1 si Apple aún lo está firmando.

Un informe de investigación detallado (POC) está disponible en

código del exploit

Ejecutar iPadOS en el iPhone 17 Pro Max puede eludir ciertas restricciones del sistema, habilitando características como relajar los límites de sideloading y activar interfaces de multitarea, pero carece de acceso root completo y no puede soportar herramientas como TrollStore.

El exploit implica vulnerabilidades en bookassetd (daemon de activos de Libros) y/o itunesstored (daemon de la Tienda de iTunes) al llamar a MobileGestalt o manejar transiciones de sandbox, lo que lleva a un escape de sandbox. MobileGestalt es responsable de proporcionar información sobre el dispositivo, la configuración y el hardware a aplicaciones y servicios, mientras que el sandbox aísla aplicaciones y servicios para prevenir el acceso no autorizado a componentes del sistema. Una vez escapado, el código puede obtener privilegios elevados, permitiendo la modificación de archivos del sistema, configuraciones del dispositivo y habilitando APIs deshabilitadas.

65

Parte superior

Clasificación

Favoritos