Rubriques tendance

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

blackorbird

Paix et amour.

Juste Analyse/Chasseur.

#APT #threatIntelligence #Exploit #CTI

Besoin d’un emploi

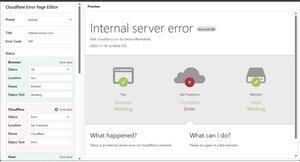

Blâmez CloudFlare pour les problèmes de site Web

Le générateur de pages d'erreur Cloudflare () est un outil open-source pour créer des pages d'erreur hautement personnalisables dans le style de Cloudflare.

Il imite parfaitement les célèbres designs de pages d'erreur de Cloudflare (comme les pages d'erreur de serveur interne 5xx) et peut être intégré directement dans votre site Web. Vous pouvez facilement générer des fichiers HTML statiques pour remplacer les pages d'erreur par défaut, vous permettant de rapidement rejeter la faute sur CloudFlare chaque fois que votre site rencontre des problèmes.

117

Une nouvelle technique d'évasion connue sous le nom de "EDR-Freeze" a émergé, changeant la façon dont les attaquants neutralisent la sécurité des points de terminaison. Contrairement aux méthodes traditionnelles qui tentent de faire planter ou de terminer les logiciels de sécurité (ce qui déclenche souvent des alertes), EDR-Freeze suspend entièrement le processus de sécurité, le rendant "comateux" mais techniquement vivant. Cette attaque est particulièrement dangereuse car elle fonctionne entièrement en mode utilisateur, ce qui signifie qu'elle ne nécessite pas que l'attaquant apporte un pilote vulnérable (BYOVD) ou exploite des failles au niveau du noyau. Au lieu de cela, elle abuse des outils légitimes de rapport d'erreurs de Windows pour geler les agents de Détection et Réponse des Points de Terminaison (EDR), créant un angle mort où des activités malveillantes peuvent se produire sans être détectées.

67

Une nouvelle exploitation d'évasion de bac à sable ciblant les services système iOS itunesstored et bookassetd, tirant parti du sous-système MobileGestalt.

L'exploitation prend en charge iOS 26.2b1 et les versions inférieures, et a été corrigée par Apple dans iOS 26.2b2.

Elle a été intégrée dans des outils de contournement iCloud comme iRemoval Pro (supportant iOS 18.6 à 26.2b1), la version publique nécessitant probablement au moins iOS 18.6.

Les utilisateurs peuvent appliquer l'exploitation en restaurant ou en rétrogradant vers iOS 26.1 si Apple le signe encore.

Un rapport de recherche détaillé (POC) est disponible à

code d'exploitation

Exécuter iPadOS sur l'iPhone 17 Pro Max peut contourner certaines restrictions système, permettant des fonctionnalités telles que l'assouplissement des limites de sideloading et l'activation des interfaces multitâches, mais cela manque d'accès root complet et ne peut pas prendre en charge des outils comme TrollStore.

L'exploitation implique des vulnérabilités dans bookassetd (démon des actifs Books) et/ou itunesstored (démon de l'App Store iTunes) lors de l'appel de MobileGestalt ou de la gestion des transitions de bac à sable, conduisant à une évasion de bac à sable. MobileGestalt est responsable de la fourniture d'informations sur l'appareil, la configuration et le matériel aux applications et services, tandis que le bac à sable isole les applications et services pour empêcher l'accès non autorisé aux composants système. Une fois échappé, le code peut obtenir des privilèges élevés, permettant la modification des fichiers système, des configurations d'appareil et l'activation des API désactivées.

67

Meilleurs

Classement

Favoris