Trend-Themen

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

blackorbird

Frieden und Liebe.

Nur Analyse/Hunter.

#APT #threatIntelligence #Exploit #CTI

Brauche einen Job

Schuldige CloudFlare für Website-Probleme

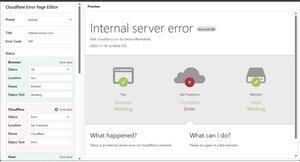

Der Cloudflare Error Page Generator () ist ein Open-Source-Tool zur Erstellung hochgradig anpassbarer Fehlerseiten im Stil von Cloudflare.

Es ahmt perfekt die berühmten Fehlerseitendesigns von Cloudflare nach (wie die 5xx-Fehlerseiten des internen Servers) und kann direkt in Ihre Website eingebettet werden. Sie können ganz einfach statische HTML-Dateien generieren, um die Standardfehlerseiten zu ersetzen, sodass Sie die Schuld schnell auf CloudFlare schieben können, wann immer Ihre Seite auf Probleme stößt.

113

Eine neue Umgehungstechnik, bekannt als "EDR-Freeze", ist aufgetaucht und verändert die Art und Weise, wie Angreifer die Endpunktsicherheit neutralisieren. Im Gegensatz zu traditionellen Methoden, die versuchen, Sicherheitssoftware zum Absturz zu bringen oder zu beenden (was oft Warnungen auslöst), setzt EDR-Freeze den Sicherheitsprozess vollständig aus und macht ihn "komatös", aber technisch lebendig. Dieser Angriff ist besonders gefährlich, da er vollständig im Benutzermodus arbeitet, was bedeutet, dass der Angreifer keinen anfälligen Treiber (BYOVD) mitbringen oder Kernel-Fehler ausnutzen muss. Stattdessen missbraucht er legitime Windows-Fehlerberichterstattungstools, um Endpoint Detection and Response (EDR)-Agenten einzufrieren, wodurch ein blinder Fleck entsteht, in dem bösartige Aktivitäten unentdeckt stattfinden können.

63

Ein neuer Sandbox-Umgehungs-Exploit, der die iOS-Systemdienste itunesstored und bookassetd angreift und das MobileGestalt-Subsystem nutzt.

Der Exploit unterstützt iOS 26.2b1 und frühere Versionen und wurde von Apple in iOS 26.2b2 gepatcht.

Er wurde in iCloud-Umgehungstools wie iRemoval Pro integriert (unterstützt iOS 18.6 bis 26.2b1), wobei die öffentliche Version wahrscheinlich mindestens iOS 18.6 erfordert.

Benutzer können den Exploit anwenden, indem sie auf iOS 26.1 zurücksetzen oder downgraden, sofern Apple es noch signiert.

Ein detaillierter Forschungsbericht (POC) ist verfügbar unter

Exploit-Code

Das Ausführen von iPadOS auf dem iPhone 17 Pro Max kann bestimmte Systembeschränkungen umgehen, wodurch Funktionen wie das Entspannen der Sideloading-Grenzen und die Aktivierung von Multitasking-Oberflächen ermöglicht werden, jedoch fehlt der vollständige Root-Zugriff, und es können keine Tools wie TrollStore unterstützt werden.

Der Exploit umfasst Schwachstellen in bookassetd (Books Asset Daemon) und/oder itunesstored (iTunes Store Daemon), wenn MobileGestalt aufgerufen wird oder Sandbox-Übergänge verarbeitet werden, was zu einer Sandbox-Umgehung führt. MobileGestalt ist dafür verantwortlich, Geräte-, Konfigurations- und Hardwareinformationen an Apps und Dienste bereitzustellen, während die Sandbox Apps und Dienste isoliert, um unbefugten Zugriff auf Systemkomponenten zu verhindern. Sobald die Sandbox umgangen wurde, kann der Code erhöhte Berechtigungen erlangen, was die Modifikation von Systemdateien, Gerätekonfigurationen und die Aktivierung deaktivierter APIs ermöglicht.

63

Top

Ranking

Favoriten