Subiecte populare

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

blackorbird

Pace și iubire.

Doar analiză/vânător.

#APT #threatIntelligence #Exploit #CTI

Am nevoie de job

Dă vina pe CloudFlare pentru problemele site-ului

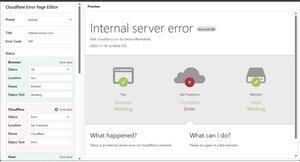

Generatorul de Pagini de Eroare Cloudflare () este un instrument open-source pentru crearea unor pagini de eroare foarte personalizabile, în stilul Cloudflare.

Imită perfect designurile celebre ale paginilor de eroare ale Cloudflare (cum ar fi paginile interne de eroare 5xx pentru server) și poate fi integrat direct în site-ul tău. Poți genera cu ușurință fișiere HTML statice pentru a înlocui paginile de eroare implicite, permițându-ți să dai rapid vina pe CloudFlare ori de câte ori site-ul tău întâmpină probleme.

124

A apărut o nouă tehnică de evitare cunoscută sub numele de "EDR-Freeze", schimbând modul în care atacatorii neutralizează securitatea endpoint-urilor. Spre deosebire de metodele tradiționale care încearcă să blocheze sau să elimine software-ul de securitate (ceea ce adesea declanșează alerte), EDR-Freeze suspendă complet procesul de securitate, făcându-l "comatos", dar tehnic viu. Acest atac este deosebit de periculos deoarece funcționează complet în modul utilizator, ceea ce înseamnă că nu necesită ca atacatorul să aducă un driver vulnerabil (BYOVD) sau să exploateze defecte la nivel de kernel. În schimb, folosește instrumentele legitime de raportare a erorilor Windows pentru a îngheța agenții Endpoint Detection and Response (EDR), creând un punct mort în care activități malițioase pot avea loc nedetectate.

74

Un nou exploit sandbox-escape care vizează serviciile sistemului iOS itunesstored și bookassetd, folosind subsistemul MobileGestalt.

Exploit-ul acceptă iOS 26.2b1 și versiunile anterioare și a fost corectat de Apple în iOS 26.2b2.

A fost integrat în instrumente de ocolire iCloud, cum ar fi iRemoval Pro (care acceptă iOS 18.6 până la 26.2b1), versiunea publică necesitând probabil cel puțin iOS 18.6.

Utilizatorii pot aplica exploit-ul prin restaurarea sau downgrade-ul la iOS 26.1 dacă Apple încă îl semnează.

Un articol detaliat de cercetare (POC) este disponibil la

Cod de exploatare

Rularea iPadOS pe iPhone 17 Pro Max poate ocoli anumite restricții de sistem, permițând funcții precum relaxarea limitelor de încărcare laterală și activarea interfețelor multitasking, dar îi lipsește accesul root complet și nu poate suporta instrumente precum TrollStore.

Exploit-ul implică vulnerabilități în bookassetd (daemon de active Books) și/sau itunesstored (daemon iTunes Store) atunci când apelați MobileGestalt sau gestionați tranzițiile sandbox, ceea ce duce la evadarea sandbox-ului. MobileGestalt este responsabil pentru furnizarea de informații despre dispozitiv, configurație și hardware aplicațiilor și serviciilor, în timp ce sandboxing-ul izolează aplicațiile și serviciile pentru a preveni accesul neautorizat la componentele sistemului. Odată scăpat, codul poate obține privilegii ridicate, permițând modificarea fișierelor de sistem, configurațiile dispozitivelor și activarea API-urilor dezactivate.

74

Limită superioară

Clasament

Favorite