Tópicos populares

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

blackorbird

Paz e Amor.

Apenas análise/caçador.

#APT #threatIntelligence #Exploit #CTI

Preciso de emprego

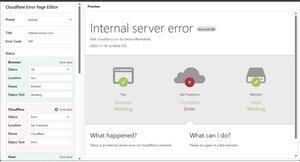

Culpe o CloudFlare por Problemas no Site

O Gerador de Páginas de Erro do Cloudflare () é uma ferramenta de código aberto para criar páginas de erro altamente personalizáveis no estilo do Cloudflare.

Ele imita perfeitamente os famosos designs de páginas de erro do Cloudflare (como as páginas de erro interno 5xx) e pode ser incorporado diretamente no seu site. Você pode facilmente gerar arquivos HTML estáticos para substituir as páginas de erro padrão, permitindo que você rapidamente transfira a culpa para o CloudFlare sempre que seu site enfrentar problemas.

122

Uma nova técnica de evasão conhecida como "EDR-Freeze" surgiu, mudando a forma como os atacantes neutralizam a segurança de endpoints. Ao contrário dos métodos tradicionais que tentam travar ou encerrar o software de segurança (o que muitas vezes aciona alertas), o EDR-Freeze suspende completamente o processo de segurança, tornando-o "comatoso" mas tecnicamente vivo. Este ataque é particularmente perigoso porque opera inteiramente em modo de usuário, o que significa que não requer que o atacante traga um driver vulnerável (BYOVD) ou explore falhas a nível de kernel. Em vez disso, ele abusa de ferramentas legítimas de relatórios de erros do Windows para congelar agentes de Detecção e Resposta de Endpoint (EDR), criando um ponto cego onde a atividade maliciosa pode ocorrer sem ser detectada.

72

Uma nova exploração de fuga de sandbox que visa os serviços do sistema iOS itunesstored e bookassetd, aproveitando o subsistema MobileGestalt.

A exploração suporta iOS 26.2b1 e versões inferiores, e foi corrigida pela Apple no iOS 26.2b2.

Foi integrada em ferramentas de bypass do iCloud como o iRemoval Pro (suportando iOS 18.6 a 26.2b1), com a versão pública provavelmente exigindo pelo menos iOS 18.6.

Os usuários podem aplicar a exploração restaurando ou fazendo downgrade para iOS 26.1 se a Apple ainda estiver assinando.

Um relatório de pesquisa detalhado (POC) está disponível em

código de exploração

Executar iPadOS no iPhone 17 Pro Max pode contornar certas restrições do sistema, permitindo recursos como relaxar os limites de sideloading e ativar interfaces de multitarefa, mas não possui acesso root completo e não pode suportar ferramentas como TrollStore.

A exploração envolve vulnerabilidades em bookassetd (daemon de ativos de livros) e/ou itunesstored (daemon da iTunes Store) ao chamar MobileGestalt ou ao lidar com transições de sandbox, levando à fuga de sandbox. MobileGestalt é responsável por fornecer informações sobre o dispositivo, configuração e hardware para aplicativos e serviços, enquanto o sandbox isola aplicativos e serviços para evitar acesso não autorizado a componentes do sistema. Uma vez escapado, o código pode obter privilégios elevados, permitindo a modificação de arquivos do sistema, configurações do dispositivo e habilitando APIs desativadas.

72

Top

Classificação

Favoritos