Populární témata

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

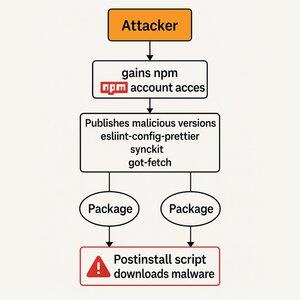

Začátkem tohoto týdne bezpečnostní nástroj Socket oznámil, že byla kompromitována řada populárních balíčků NPM, což pravděpodobně ohrozilo vývojářské počítače.

Podívejme se, jak tento exploit fungoval a jak se proti němu 👇 můžete chránit

Krok 1: Přístup vydavatele NPM

Hackeři použili phishing ke kompromitaci účtů s publikačními právy k těmto balíčkům.

To umožnilo hackerům publikovat škodlivé verze těchto populárních balíčků NPM.

Krok 2: Instalace závislostí stahuje malware

Když vývojář poté nainstaluje tuto novou škodlivou verzi, spustí se po instalaci skript "postinstall" v balíčku NPM a stáhne + spustí malware na vývojářském počítači.

To může ohrozit další účty vývojářů nebo ukrást přihlašovací údaje z jejich počítače.

Jak můžeme zůstat v bezpečí před tímto druhem zneužití?

Jako autor balíčku:

Využijte 2FA, aby phishingové kampaně s menší pravděpodobností ohrozily publikační práva k vašim balíčkům.

Jako vývojář:

1. Uzamkněte závislosti.

To je naštěstí již standardní praxe, jinak by byl dopad tohoto zneužití mnohem vyšší.

2. Pokud je to možné, vyhněte se postinstalačním skriptům.

Většina balíčků nepotřebuje ke svému fungování postinstalační skript, proto doporučujeme je vypnout. Společnost MetaMask pro to vytvořila skvělý nástroj s otevřeným zdrojovým kódem s názvem LavaMoat.

3. Auditujte závislosti.

Nejlepším způsobem, jak se chránit před těmito druhy zneužití, je dávat pozor na závislosti, které do projektu přidáváte. Socket je velmi užitečný nástroj, který vám pomůže s automatizací tohoto druhu auditu.

334

Top

Hodnocení

Oblíbené