Temas en tendencia

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

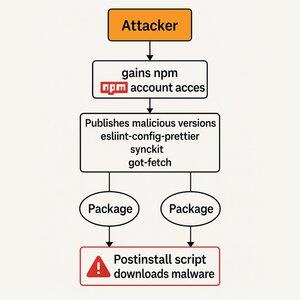

A principios de esta semana, la herramienta de seguridad Socket informó que varios paquetes populares de NPM se vieron comprometidos, lo que probablemente comprometió las máquinas de los desarrolladores.

Veamos cómo funcionó este exploit y cómo puedes protegerte contra él 👇

Paso 1: Acceso del editor de NPM

Los piratas informáticos utilizaron phishing para comprometer cuentas con derechos de publicación de estos paquetes.

Esto permitió a los piratas informáticos publicar versiones maliciosas de estos populares paquetes NPM.

Paso 2: La instalación de dependencias descarga malware

Cuando un desarrollador instala esa nueva versión maliciosa, se ejecuta un script "postinstalación" en el paquete NPM después de la instalación y descarga + ejecuta malware en la máquina del desarrollador.

Esto puede comprometer más cuentas de desarrollador o robar credenciales de su computadora.

¿Cómo podemos mantenernos a salvo de este tipo de exploits?

Como autor del paquete:

Emplee 2FA para que sea menos probable que las campañas de phishing comprometan los derechos de publicación de sus paquetes.

Como desarrollador:

1. Bloquee las dependencias.

Afortunadamente, esta ya es una práctica estándar, o el impacto de este exploit habría sido mucho mayor.

2. Evite los scripts posteriores a la instalación siempre que sea posible.

La mayoría de los paquetes no necesitan un script posterior a la instalación para funcionar, por lo que se recomienda desactivarlos. MetaMask ha creado una gran herramienta de código abierto para esto llamada LavaMoat.

3. Auditar dependencias.

La mejor manera de protegerse contra este tipo de vulnerabilidades es tener cuidado con las dependencias que agrega a su proyecto en primer lugar. Socket es una herramienta muy útil para ayudar a automatizar ese tipo de auditoría.

313

Populares

Ranking

Favoritas