المواضيع الرائجة

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

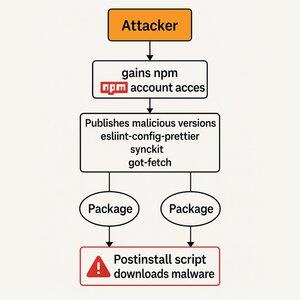

في وقت سابق من هذا الأسبوع ، ذكرت أداة الأمان Socket أن عددا من حزم NPM الشائعة قد تم اختراقها ، مما أدى على الأرجح إلى اختراق أجهزة المطورين.

دعونا نرى كيف عمل هذا الاستغلال وكيف يمكنك حماية نفسك منه 👇

الخطوة 1: وصول ناشر NPM

استخدم المتسللون التصيد الاحتيالي لاختراق الحسابات التي تتمتع بحقوق نشر هذه الحزم.

سمح ذلك للمتسللين بنشر إصدارات ضارة من حزم NPM الشائعة هذه.

الخطوة 2: تثبيت التبعية يقوم بتنزيل البرامج الضارة

عندما يقوم المطور بعد ذلك بتثبيت هذا الإصدار الضار الجديد ، يتم تشغيل برنامج نصي "postinstall" في حزمة NPM بعد التثبيت ، ويقوم بتنزيل + برامج ضارة على جهاز المطور.

يمكن أن يؤدي ذلك إلى اختراق المزيد من حسابات المطورين أو سرقة بيانات الاعتماد من أجهزة الكمبيوتر الخاصة بهم.

كيف يمكننا البقاء في مأمن من هذا النوع من الاستغلال؟

كمؤلف حزمة:

استخدم المصادقة الثنائية (2FA) بحيث تقل احتمالية تعرض حملات التصيد الاحتيالي لحقوق نشر حزمك للخطر.

كمطور:

1. قفل التبعيات.

لحسن الحظ ، هذه ممارسة قياسية بالفعل ، أو كان تأثير هذا الاستغلال أعلى من ذلك بكثير.

2. تجنب البرامج النصية بعد التثبيت حيثما أمكن ذلك.

لا تحتاج معظم الحزم إلى برنامج نصي بعد التثبيت لتعمل، لذا يوصى بإيقاف تشغيلها. أنشأت MetaMask أداة رائعة مفتوحة المصدر لهذا تسمى LavaMoat.

3. تبعيات التدقيق.

أفضل طريقة للحماية من هذه الأنواع من عمليات الاستغلال هي توخي الحذر بشأن التبعيات التي تضيفها إلى مشروعك في المقام الأول. المقبس هو أداة مفيدة للغاية للمساعدة في أتمتة هذا النوع من التدقيق.

348

الأفضل

المُتصدِّرة

التطبيقات المفضلة