Tópicos populares

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

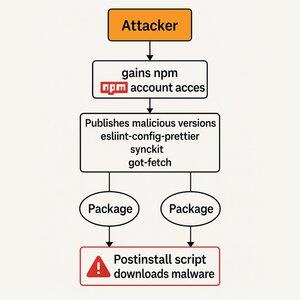

No início desta semana, a ferramenta de segurança Socket relatou que vários pacotes NPM populares foram comprometidos, o que provavelmente comprometeu as máquinas dos desenvolvedores.

Vamos ver como este exploit funcionou e como você pode se proteger contra ele 👇

Passo 1: Acesso ao publicador NPM

Os hackers usaram phishing para comprometer contas com direitos de publicação para esses pacotes.

Isso permitiu que os hackers publicassem versões maliciosas desses populares pacotes NPM.

Passo 2: A instalação de dependências descarrega malware

Quando um desenvolvedor instala essa nova versão maliciosa, um script "postinstall" no pacote NPM é executado após a instalação, e descarrega + executa malware na máquina do desenvolvedor.

Isto pode comprometer mais contas de desenvolvedor ou roubar credenciais do seu computador.

Como podemos nos manter seguros contra esse tipo de exploração?

Como autor de pacotes:

Utilize 2FA para que campanhas de phishing tenham menos probabilidade de comprometer os direitos de publicação dos seus pacotes.

Como desenvolvedor:

1. Restringir dependências.

Felizmente, isso já é uma prática padrão, ou o impacto dessa exploração teria sido muito maior.

2. Evite scripts de pós-instalação sempre que possível.

A maioria dos pacotes não precisa de um script de pós-instalação para funcionar, portanto, desativá-los é recomendado. A MetaMask criou uma ótima ferramenta de código aberto para isso chamada LavaMoat.

3. Audite as dependências.

A melhor maneira de se proteger contra esse tipo de exploração é ter cuidado com as dependências que você adiciona ao seu projeto desde o início. O Socket é uma ferramenta muito útil para ajudar a automatizar esse tipo de auditoria.

482

Top

Classificação

Favoritos