Chủ đề thịnh hành

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

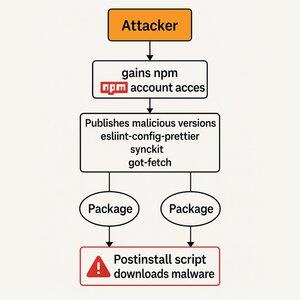

Vào đầu tuần này, công cụ bảo mật Socket đã báo cáo rằng một số gói NPM phổ biến đã bị xâm phạm, điều này có thể đã làm lộ thông tin máy tính của các nhà phát triển.

Hãy xem cách mà lỗ hổng này hoạt động và cách bạn có thể bảo vệ bản thân khỏi nó 👇

Bước 1: Truy cập nhà xuất bản NPM

Các hacker đã sử dụng kỹ thuật lừa đảo để xâm nhập vào các tài khoản có quyền xuất bản các gói này.

Điều này cho phép các hacker xuất bản các phiên bản độc hại của những gói NPM phổ biến này.

Bước 2: Cài đặt phụ thuộc tải xuống phần mềm độc hại

Khi một nhà phát triển cài đặt phiên bản độc hại mới đó, một script "postinstall" trong gói NPM sẽ chạy sau khi cài đặt và tải xuống + thực thi phần mềm độc hại trên máy của nhà phát triển.

Điều này có thể làm lộ thông tin tài khoản của các nhà phát triển khác hoặc đánh cắp thông tin đăng nhập từ máy tính của họ.

Làm thế nào chúng ta có thể giữ an toàn trước loại khai thác này?

Với tư cách là tác giả gói:

Sử dụng 2FA để các chiến dịch lừa đảo ít có khả năng làm tổn hại đến quyền xuất bản gói của bạn.

Với tư cách là nhà phát triển:

1. Khóa các phụ thuộc.

May mắn thay, điều này đã trở thành thực tiễn tiêu chuẩn, nếu không thì tác động của khai thác này sẽ lớn hơn nhiều.

2. Tránh các script postinstall khi có thể.

Hầu hết các gói không cần một script postinstall để hoạt động, vì vậy việc tắt chúng là điều được khuyến nghị. MetaMask đã tạo ra một công cụ mã nguồn mở tuyệt vời cho việc này có tên là LavaMoat.

3. Kiểm tra các phụ thuộc.

Cách tốt nhất để bảo vệ chống lại những loại khai thác này là cẩn thận về các phụ thuộc mà bạn thêm vào dự án của mình ngay từ đầu. Socket là một công cụ rất hữu ích để giúp tự động hóa loại kiểm tra đó.

317

Hàng đầu

Thứ hạng

Yêu thích