トレンドトピック

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

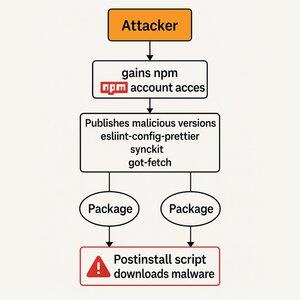

今週初め、セキュリティツールのSocketは、多くの人気のあるNPMパッケージが侵害され、開発者のマシンが侵害された可能性が高いと報告しました。

このエクスプロイトがどのように機能し、それ👇から身を守る方法を見てみましょう

ステップ 1: NPM パブリッシャーへのアクセス

ハッカーはフィッシングを使用して、これらのパッケージの公開権を持つアカウントを侵害しました。

これにより、ハッカーはこれらの人気のあるNPMパッケージの悪意のあるバージョンを公開することができました。

ステップ 2: 依存関係のインストールがマルウェアをダウンロードする

その後、開発者がその新しい悪意のあるバージョンをインストールすると、インストール後に NPM パッケージ内の "postinstall" スクリプトが実行され、開発者のコンピューターでマルウェアをダウンロード + 実行します。

これにより、さらに開発者アカウントが侵害されたり、コンピューターから資格情報が盗まれたりする可能性があります。

この種のエクスプロイトから身を守るにはどうすればよいでしょうか?

パッケージ作成者として:

2FA を採用して、フィッシング キャンペーンによってパッケージの公開権が侵害される可能性が低くなります。

開発者として:

1. 依存関係をロックダウンします。

幸いなことに、これはすでに標準的な慣行であり、そうでなければ、このエクスプロイトの影響ははるかに高かったでしょう。

2. 可能な限りインストール後のスクリプトは避けてください。

ほとんどのパッケージは、機能するためにインストール後スクリプトを必要としないため、オフにすることをお勧めします。MetaMaskは、LavaMoatと呼ばれる優れたオープンソースツールを作成しました。

3. 依存関係を監査します。

この種のエクスプロイトから保護する最善の方法は、そもそもプロジェクトに追加する依存関係に注意することです。Socket は、この種の監査を自動化するのに役立つ非常に便利なツールです。

341

トップ

ランキング

お気に入り