Populaire onderwerpen

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

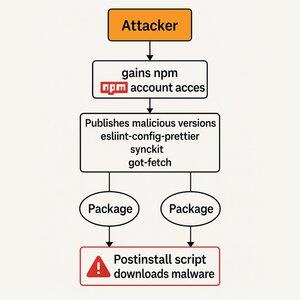

Eerder deze week meldde het beveiligingstool Socket dat een aantal populaire NPM-pakketten gecompromitteerd waren, wat waarschijnlijk de ontwikkelaarsmachines in gevaar heeft gebracht.

Laten we eens kijken hoe deze exploit werkte en hoe je jezelf ertegen kunt beschermen 👇

Stap 1: NPM uitgeverstoegang

De hackers gebruikten phishing om accounts met publicatierechten voor deze pakketten te compromitteren.

Dit stelde de hackers in staat om kwaadaardige versies van deze populaire NPM-pakketten te publiceren.

Stap 2: Afhankelijkheidsinstallatie downloadt malware

Wanneer een ontwikkelaar die nieuwe kwaadaardige versie installeert, wordt er een "postinstall" script in het NPM-pakket uitgevoerd na de installatie, en downloadt + voert malware uit op de computer van de ontwikkelaar.

Dit kan verdere ontwikkelaarsaccounts compromitteren of inloggegevens van hun computer stelen.

Hoe kunnen we veilig blijven voor dit soort exploits?

Als pakket auteur:

Gebruik 2FA zodat phishingcampagnes minder waarschijnlijk de publicatierechten van je pakketten kunnen compromitteren.

Als ontwikkelaar:

1. Beperk afhankelijkheden.

Dit is gelukkig al standaardpraktijk, anders zou de impact van deze exploit veel groter zijn geweest.

2. Vermijd postinstall scripts waar mogelijk.

De meeste pakketten hebben geen postinstall script nodig om te functioneren, dus het is aan te raden ze uit te schakelen. MetaMask heeft een geweldig open source hulpmiddel hiervoor gemaakt, genaamd LavaMoat.

3. Controleer afhankelijkheden.

De beste manier om jezelf te beschermen tegen dit soort exploits is voorzichtig te zijn met de afhankelijkheden die je in eerste instantie aan je project toevoegt. Socket is een zeer nuttig hulpmiddel om te helpen bij het automatiseren van dat soort controles.

449

Boven

Positie

Favorieten