Popularne tematy

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

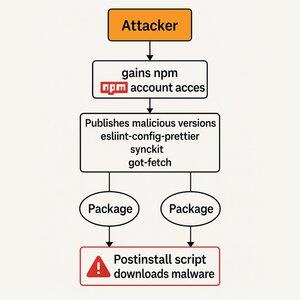

Na początku tego tygodnia narzędzie zabezpieczające Socket zgłosiło, że wiele popularnych pakietów NPM zostało skompromitowanych, co prawdopodobnie naraziło maszyny deweloperów.

Zobaczmy, jak działał ten exploit i jak możesz się przed nim chronić 👇

Krok 1: Dostęp do publikacji NPM

Hakerzy wykorzystali phishing, aby przejąć konta z prawami do publikacji tych pakietów.

To pozwoliło hakerom na publikację złośliwych wersji tych popularnych pakietów NPM.

Krok 2: Instalacja zależności pobiera złośliwe oprogramowanie

Gdy deweloper zainstaluje tę nową złośliwą wersję, skrypt "postinstall" w pakiecie NPM uruchamia się po instalacji i pobiera + wykonuje złośliwe oprogramowanie na komputerze dewelopera.

Może to zagrozić dalszym kontom deweloperów lub ukraść dane uwierzytelniające z ich komputera.

Jak możemy się chronić przed tego rodzaju exploitami?

Jako autor pakietu:

Wprowadź 2FA, aby kampanie phishingowe miały mniejsze szanse na kompromitację praw do publikacji twoich pakietów.

Jako deweloper:

1. Zablokuj zależności.

Na szczęście jest to już standardowa praktyka, w przeciwnym razie wpływ tego exploita byłby znacznie większy.

2. Unikaj skryptów postinstall, gdzie to możliwe.

Większość pakietów nie potrzebuje skryptu postinstall do działania, więc zaleca się ich wyłączenie. MetaMask stworzył świetne narzędzie open source do tego, nazywa się LavaMoat.

3. Audytuj zależności.

Najlepszym sposobem na ochronę przed tego rodzaju exploitami jest ostrożność w dodawaniu zależności do twojego projektu od samego początku. Socket to bardzo przydatne narzędzie do automatyzacji tego rodzaju audytów.

315

Najlepsze

Ranking

Ulubione